نکات کلیدی

1. تست نفوذ شبیهسازی حملات دنیای واقعی

تست نفوذ (برخلاف ارزیابی آسیبپذیری) نه تنها آسیبپذیریهایی را که ممکن است توسط مهاجمان مورد استفاده قرار گیرد شناسایی میکند، بلکه در صورت امکان، این آسیبپذیریها را مورد بهرهبرداری قرار میدهد تا ارزیابی کند که مهاجمان پس از یک بهرهبرداری موفق چه چیزی به دست خواهند آورد.

فراتر از اسکن آسیبپذیری. تست نفوذ فراتر از شناسایی صرف آسیبپذیریها میرود؛ این تست بهطور فعال آنها را مورد بهرهبرداری قرار میدهد تا تأثیر بالقوه یک نفوذ موفق را درک کند. این رویکرد عملی ارزیابی واقعگرایانهتری از وضعیت امنیتی یک سازمان ارائه میدهد. با شبیهسازی سناریوهای حمله دنیای واقعی، تستکنندگان میتوانند نقاط ضعف را که ابزارهای خودکار ممکن است از آنها غافل شوند، کشف کنند.

ارزیابی جامع امنیت. هدف تست نفوذ یافتن و بهرهبرداری از آسیبپذیریها در یک سیستم، شبکه یا برنامه است. این شامل:

- شناسایی نقاط ضعف در کنترلهای امنیتی

- ارزیابی تأثیر بالقوه یک حمله موفق

- ارائه توصیههایی برای اصلاح

امنیت پیشگیرانه. تست نفوذ یک اقدام پیشگیرانه است که به سازمانها کمک میکند تا نقاط ضعف امنیتی را شناسایی و قبل از اینکه بازیگران مخرب بتوانند از آنها بهرهبرداری کنند، به آنها رسیدگی کنند. این یک جزء حیاتی از یک برنامه امنیتی قوی است.

2. پیشدرآمد دامنه و قوانین را تعریف میکند

عدم ارتباط صحیح بین یک تستکننده نفوذ و یک مشتری که انتظار یک اسکن آسیبپذیری ساده را دارد، میتواند به وضعیتی دشوار منجر شود زیرا تستهای نفوذ بسیار تهاجمیتر هستند.

تنظیم انتظارات واضح. مرحله پیشدرآمد برای ایجاد درک واضح بین تستکننده و مشتری در مورد دامنه، اهداف و محدودیتهای تست حیاتی است. این کمک میکند تا از سوءتفاهمها جلوگیری شود و اطمینان حاصل شود که تست نفوذ با اهداف تجاری مشتری همراستا است.

عناصر کلیدی پیشدرآمد:

- تعریف دامنه تست (آدرسهای IP، میزبانها، برنامهها)

- تعیین زمانبندی تست (روزها، ساعتها)

- شناسایی اطلاعات تماس برای مسائل بحرانی

- کسب مجوز و محدود کردن مسئولیت

- توافق بر سر شرایط پرداخت و محرمانگی

مجوز کلیدی است. تستکنندگان باید مجوز کتبی برای انجام تست کسب کنند و یک بند مسئولیت در قرارداد بگنجانند تا خود را از عواقب غیرمنتظره محافظت کنند. این اطمینان میدهد که تست نفوذ بهطور قانونی و اخلاقی انجام میشود.

3. جمعآوری اطلاعات سطح حمله را کشف میکند

در این مرحله، شما منابع اطلاعاتی آزاد در دسترس را تحلیل میکنید، فرآیندی که به آن جمعآوری اطلاعات منبع باز (OSINT) گفته میشود.

شناسایی بسیار مهم است. مرحله جمعآوری اطلاعات شامل جمعآوری اطلاعات عمومی در مورد سازمان هدف و سیستمهای آن است. این فرآیند که بهعنوان OSINT شناخته میشود، به تستکنندگان کمک میکند تا وکتورهای حمله بالقوه را شناسایی کرده و درک بهتری از زیرساخت هدف به دست آورند.

تکنیکهای OSINT:

- Netcraft: شناسایی نرمافزار سرور وب و اطلاعات میزبانی

- جستجوهای Whois: افشای جزئیات ثبت دامنه و اطلاعات تماس

- شناسایی DNS: نقشهبرداری از زیرساخت شبکه سازمان

- جستجوهای آدرس ایمیل: کشف نامهای کاربری و اطلاعات کارکنان بالقوه

- Maltego: تجسم روابط بین نهادها و نقاط داده

نقشهبرداری از سطح حمله. مرحله جمعآوری اطلاعات به تستکنندگان کمک میکند تا نقاط ورود بالقوه را شناسایی کرده و تلاشهای خود را اولویتبندی کنند. این به آنها اجازه میدهد تا بر روی آسیبپذیرترین مناطق زیرساخت هدف تمرکز کنند.

4. مدلسازی تهدید ریسکها را اولویتبندی میکند

بر اساس دانش بهدستآمده در مرحله جمعآوری اطلاعات، ما به مدلسازی تهدید میپردازیم.

فکر کردن مانند یک مهاجم. مدلسازی تهدید شامل تحلیل اطلاعات جمعآوریشده و توسعه سناریوهای حمله بالقوه بر اساس داراییها و آسیبپذیریهای هدف است. این به تستکنندگان کمک میکند تا تلاشهای خود را اولویتبندی کرده و بر روی ریسکهای بحرانیتر تمرکز کنند.

شناسایی اهداف با ارزش بالا. مدلسازی تهدید به تستکنندگان کمک میکند تا با ارزشترین داراییها درون سازمان را شناسایی کنند، مانند نرمافزارهای اختصاصی، دادههای مشتری یا سوابق مالی. این به آنها اجازه میدهد تا تلاشهای خود را بر روی حفاظت از این داراییهای حیاتی متمرکز کنند.

توسعه سناریوهای حمله. مدلسازی تهدید شامل ایجاد سناریوهای حمله واقعگرایانه بر اساس اطلاعات جمعآوریشده و آسیبپذیریهای شناساییشده است. این به تستکنندگان کمک میکند تا درک کنند که یک مهاجم چگونه ممکن است از این نقاط ضعف برای نفوذ به سیستمهای هدف استفاده کند.

5. تحلیل آسیبپذیری نقاط ضعف را شناسایی میکند

در این مرحله، تستکننده سعی میکند آسیبپذیریهایی را در سیستمها کشف کند که میتوان در مرحله بهرهبرداری از آنها استفاده کرد.

تکنیکهای خودکار و دستی. تحلیل آسیبپذیری شامل استفاده از ترکیبی از ابزارهای خودکار و تکنیکهای دستی برای شناسایی نقاط ضعف در سیستمهای هدف است. این شامل اجرای اسکنرهای آسیبپذیری، مرور کد و انجام تستهای دستی میشود.

ابزارهای اسکن آسیبپذیری:

- Nessus: یک اسکنر آسیبپذیری تجاری با دامنه وسیعی از بررسیها

- Nmap Scripting Engine (NSE): یک موتور اسکریپتنویسی قدرتمند برای Nmap

- ماژولهای اسکنر Metasploit: ماژولهایی درون Metasploit برای اسکن آسیبپذیری

تفکر انتقادی کلیدی است. در حالی که اسکنرهای آسیبپذیری ابزارهای مفیدی هستند، اما نمیتوانند بهطور کامل جایگزین تفکر انتقادی و تحلیل دستی شوند. تستکنندگان باید نتایج اسکنهای خودکار را تأیید کرده و از تخصص خود برای شناسایی آسیبپذیریهایی که ممکن است اسکنرها از آنها غافل شوند، استفاده کنند.

6. بهرهبرداری آسیبپذیریها را تأیید میکند

حالا به بخش جذاب میرسیم: بهرهبرداری. در اینجا ما بهرهبرداریهایی را علیه آسیبپذیریهایی که کشف کردهایم (گاهی با استفاده از ابزاری مانند Metasploit) اجرا میکنیم تا به سیستمهای مشتری دسترسی پیدا کنیم.

به عمل درآوردن نظریه. مرحله بهرهبرداری شامل بهرهبرداری فعال از آسیبپذیریهای شناساییشده در مرحله قبلی برای دسترسی به سیستمهای هدف است. این تأثیر واقعی این نقاط ضعف را نشان میدهد و به مشتری کمک میکند تا درک کند که یک مهاجم چه آسیبهایی میتواند وارد کند.

ابزارهای بهرهبرداری:

- Metasploit Framework: یک فریمورک قدرتمند برای توسعه و اجرای بهرهبرداریها

- بهرهبرداری دستی: ایجاد بهرهبرداریها و بارهای سفارشی

ارزیابی ریسک. بهرهبرداری موفق شواهد ملموسی از ریسک مرتبط با یک آسیبپذیری خاص ارائه میدهد. این به مشتری کمک میکند تا تلاشهای اصلاحی را اولویتبندی کرده و منابع را بهطور مؤثری تخصیص دهد.

7. پس از بهرهبرداری از سیستمهای آسیبدیده استفاده میکند

برخی میگویند تستهای نفوذ واقعاً پس از بهرهبرداری، در مرحله پس از بهرهبرداری آغاز میشود.

گسترش سطح حمله. مرحله پس از بهرهبرداری شامل استفاده از دسترسی اولیه بهدستآمده برای کاوش در شبکه داخلی هدف، جمعآوری اطلاعات حساس و شناسایی آسیبپذیریهای اضافی است. این به تستکنندگان کمک میکند تا درک کاملی از میزان نفوذ و تأثیر بالقوه آن بر سازمان به دست آورند.

تکنیکهای پس از بهرهبرداری:

- جمعآوری اطلاعات سیستم

- ارتقاء امتیازات

- استخراج هشهای رمز عبور

- جابجایی به سیستمهای دیگر

- ایجاد پایداری

درک تأثیر واقعی. پس از بهرهبرداری به تستکنندگان کمک میکند تا ریسک واقعی برای سازمان را ارزیابی کنند و نشان دهند که چه پتانسیلی برای حرکت جانبی، استخراج دادهها و سایر فعالیتهای مخرب وجود دارد.

8. گزارشدهی یافتهها و توصیهها را منتقل میکند

آخرین مرحله تست نفوذ گزارشدهی است. اینجا جایی است که ما یافتههای خود را به مشتری بهطور معناداری منتقل میکنیم.

ارتباط واضح و مختصر. مرحله گزارشدهی شامل خلاصهسازی یافتههای تست نفوذ بهطور واضح و مختصر است که برای هر دو گروه فنی و غیر فنی مناسب است. این شامل یک خلاصه اجرایی برای مدیریت و یک گزارش فنی دقیق برای کارکنان IT است.

عناصر کلیدی گزارش تست نفوذ:

- خلاصه اجرایی: ارائه یک نمای کلی از یافتهها و توصیهها

- گزارش فنی: شامل اطلاعات دقیق در مورد آسیبپذیریهای شناساییشده، فرآیند بهرهبرداری و تأثیر بر سازمان

- ارزیابی ریسک: کمیسازی ریسک مرتبط با هر آسیبپذیری

- توصیههای اصلاحی: ارائه مراحل خاص برای رسیدگی به نقاط ضعف شناساییشده

بینشهای قابل اقدام. گزارش تست نفوذ باید بینشهای قابل اقدام را ارائه دهد که مشتری بتواند از آنها برای بهبود وضعیت امنیتی خود و حفاظت از داراییهایش استفاده کند. این شامل اولویتبندی تلاشهای اصلاحی و توسعه یک نقشهراه استراتژیک برای بهبودهای امنیتی بلندمدت میباشد.

9. کالی لینوکس چاقوی سوئیسی تستکنندگان نفوذ است

کتابی مانند این بدون سالها کار مداوم از سوی جامعه امنیت اطلاعات ممکن نبود.

یک توزیع جامع تست نفوذ. کالی لینوکس یک توزیع مبتنی بر دبیان است که با مجموعهای از ابزارهای امنیتی پیشنصب شده است و آن را به یک پلتفرم ایدهآل برای تست نفوذ تبدیل میکند. این محیطی متمرکز و پیشپیکربندیشده برای انجام وظایف مختلف، از جمعآوری اطلاعات تا بهرهبرداری، فراهم میکند.

ابزارهای ضروری شامل:

- Nmap: یک اسکنر پورت قدرتمند برای کشف شبکه

- Wireshark: یک تحلیلگر پروتکل شبکه برای ضبط و تحلیل ترافیک

- Metasploit Framework: یک فریمورک برای توسعه و اجرای بهرهبرداریها

- مجموعه Aircrack-ng: مجموعهای از ابزارها برای ارزیابی امنیت بیسیم

- Burp Suite: یک پلتفرم تست برنامههای وب با ویژگی پروکسی

توسعه مبتنی بر جامعه. کالی لینوکس یک پروژه مبتنی بر جامعه است که بهطور مداوم در حال تکامل است تا آخرین ابزارها و تکنیکها را شامل شود. این اطمینان میدهد که تستکنندگان به منابعی که برای پیشی گرفتن از تهدیدات نوظهور نیاز دارند، دسترسی دارند.

10. مهارتهای برنامهنویسی قابلیتهای تست نفوذ را افزایش میدهد

وقتی من در امنیت اطلاعات شروع کردم، نزدیکترین چیزی که به هک کردن انجام داده بودم، این بود که منوی شروع ویندوز XP را به جای "شروع"، "جورجیا" بنویسم.

خودکارسازی و سفارشیسازی. مهارتهای برنامهنویسی به تستکنندگان اجازه میدهد تا وظایف تکراری را خودکار کنند، ابزارهای موجود را سفارشی کنند و بهرهبرداریهای جدیدی را برای محیطهای خاص توسعه دهند. این میتواند بهطور قابل توجهی کارایی و اثربخشی را بهبود بخشد.

زبانهای برنامهنویسی مفید:

- اسکریپتنویسی Bash: خودکارسازی وظایف در سیستمهای لینوکس

- اسکریپتنویسی Python: توسعه ابزارها و بهرهبرداریهای سفارشی

- برنامهنویسی C: درک تعاملات سطح پایین سیستم و توسعه بهرهبرداریها

درک کد ضروری است. حتی اگر خودتان بهرهبرداریهای خود را ننویسید، درک مفاهیم برنامهنویسی برای تحلیل کد موجود، شناسایی آسیبپذیریها و سازگاری بهرهبرداریها با محیطهای مختلف ضروری است.

11. مهندسی اجتماعی از اعتماد انسانی بهرهبرداری میکند

در نهایت، با حملات سمت مشتری، نرمافزار مورد نظر باید یک فایل مخرب را باز کند، بنابراین ما باید کاربر را متقاعد کنیم که به ما کمک کند.

عنصر انسانی. مهندسی اجتماعی شامل دستکاری افراد برای انجام اقداماتی است که امنیت را به خطر میاندازد، مانند افشای اطلاعات حساس یا کلیک بر روی لینکهای مخرب. این اغلب ضعیفترین حلقه در وضعیت امنیتی یک سازمان است.

تکنیکهای رایج مهندسی اجتماعی:

- فیشینگ: ارسال ایمیلهای فریبنده برای فریب کاربران به افشای اعتبارنامهها یا دانلود بدافزار

- پیشمتنسازی: ایجاد یک سناریوی کاذب برای جلب اعتماد و استخراج اطلاعات

- طعمهگذاری: ارائه چیزی جذاب، مانند یک دانلود رایگان، برای فریب کاربران به دام

- quid pro quo: ارائه یک خدمت در ازای اطلاعات یا دسترسی

آموزش آگاهی امنیتی ضروری است. سازمانها باید کارکنان را آموزش دهند تا حملات مهندسی اجتماعی را شناسایی و از آنها اجتناب کنند. این شامل آموزش آنها برای تأیید اصالت درخواستها، احتیاط در برابر لینکها و پیوستهای مشکوک و حفاظت از اطلاعات شخصیشان میشود.

12. توسعه بهرهبرداری نیاز به دانش عمیق دارد

برخی میگویند تست نفوذ واقعاً پس از بهرهبرداری آغاز میشود.

درک کارکردهای داخلی. توسعه بهرهبرداری شامل درک نحوه عملکرد نرمافزار در سطح پایین و شناسایی راههایی برای دستکاری رفتار آن به منظور دستیابی به اهداف مخرب است. این نیاز به درک عمیق از مدیریت حافظه، زبان اسمبلی و داخلیهای سیستمعامل دارد.

مفاهیم کلیدی توسعه بهرهبرداری:

- سرریز بافر مبتنی بر پشته: نوشتن مجدد حافظه در پشته برای به دست آوردن کنترل

- نوشتن مجدد مدیریت استثنا (SEH): دستکاری مکانیزمهای مدیریت استثنا برای به دست آوردن کنترل

- برنامهنویسی مبتنی بر بازگشت (ROP): زنجیرهسازی قطعات کد موجود برای اجرای کد دلخواه

یک فرآیند یادگیری مداوم. توسعه بهرهبرداری یک حوزه در حال تکامل مداوم است که نیاز به یادگیری و سازگاری مداوم با تکنیکهای جدید کاهش دارد. این یک مهارت چالشبرانگیز اما پاداشدهنده است که میتواند قابلیتهای تستکننده نفوذ را بهطور قابل توجهی افزایش دهد.

آخرین بهروزرسانی::

FAQ

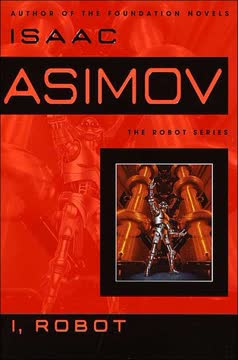

What is Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman about?

- Comprehensive pentesting guide: The book offers a practical, hands-on introduction to penetration testing, covering everything from setting up a virtual lab to advanced exploit development and mobile hacking.

- Structured learning path: It is organized into clear sections—Basics, Assessments, Attacks, Exploit Development, and Mobile Hacking—allowing readers to progress from foundational to advanced topics.

- Real-world scenarios: Readers learn through practical exercises, real-life examples, and the use of industry-standard tools like Kali Linux and Metasploit.

- Focus on offensive security: The book emphasizes understanding attacker methodologies, including web, network, wireless, and mobile attacks.

Why should I read Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman?

- Authoritative expertise: Georgia Weidman is a respected penetration tester and security researcher, ensuring the content is both credible and current.

- Hands-on, accessible approach: The book is designed for beginners and intermediate learners, requiring minimal prerequisites and guiding readers step-by-step through practical exercises.

- Broad and modern coverage: It addresses a wide range of topics, including network attacks, web application vulnerabilities, wireless security, and mobile device exploitation.

- Preparation for real-world pentesting: By teaching both technical skills and attacker mindset, the book prepares readers for actual penetration testing engagements.

What are the key takeaways from Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman?

- End-to-end pentesting process: Readers gain a thorough understanding of the entire penetration testing lifecycle, from reconnaissance to reporting.

- Practical skill development: The book emphasizes hands-on exercises, ensuring readers can apply what they learn in real-world scenarios.

- Understanding attacker techniques: It demystifies how attackers exploit vulnerabilities, use social engineering, and bypass security controls.

- Modern security landscape: The book covers up-to-date attack vectors, including mobile and wireless threats, and discusses mitigation techniques.

How does Georgia Weidman recommend setting up a penetration testing lab in Penetration Testing: A Hands-On Introduction to Hacking?

- Virtualization tools: The book advises using VMware Player or Fusion to create isolated virtual environments for safe testing.

- Kali Linux and targets: Readers are guided to install Kali Linux and set up vulnerable target machines like Windows XP, Windows 7, and Ubuntu.

- Network configuration: It recommends using bridged networking to simulate real-world conditions while cautioning against exposing vulnerable systems to public networks.

- Essential tools: Additional tools such as Nessus, Hyperion, and Veil-Evasion are installed to practice a variety of attacks and defenses.

What are the main phases of penetration testing as outlined by Georgia Weidman in Penetration Testing: A Hands-On Introduction to Hacking?

- Seven-stage process: The book details pre-engagement, information gathering, threat modeling, vulnerability analysis, exploitation, post-exploitation, and reporting.

- Pre-engagement planning: Emphasizes defining scope, goals, and rules of engagement to avoid legal and ethical issues.

- Thorough reporting: Stresses the importance of clear, actionable reports for both technical and non-technical stakeholders.

- Iterative methodology: Encourages revisiting earlier phases as new information is discovered during the test.

What Linux and programming basics does Georgia Weidman teach in Penetration Testing: A Hands-On Introduction to Hacking?

- Linux command line: The book covers navigation, file manipulation, permissions, and text editing with nano and vi.

- Data processing tools: Readers learn to use grep, sed, and awk for searching and manipulating text, which is crucial for analyzing pentest data.

- Networking commands: Tools like ifconfig, netstat, and netcat are introduced for network configuration and monitoring.

- Scripting fundamentals: The book teaches Bash scripting for automation, Python for network tasks, and C programming basics for exploit development.

How does Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman introduce and use the Metasploit Framework?

- Getting started: The book explains how to launch Metasploit services and use interfaces like msfconsole and msfcli.

- Module selection: Readers learn to search for, configure, and execute exploit modules, with practical examples such as MS08-067.

- Payloads and handlers: It clarifies the differences between bind and reverse shells, and how to set up payload handlers and create standalone payloads with msfvenom.

- Integration with other tools: The book demonstrates using Metasploit alongside other tools for comprehensive exploitation and post-exploitation.

What information gathering and vulnerability analysis techniques does Georgia Weidman recommend in Penetration Testing: A Hands-On Introduction to Hacking?

- Open Source Intelligence (OSINT): The book covers using tools like Netcraft, Whois, Nslookup, and Maltego for legal information gathering.

- Port and service scanning: Manual and automated scanning with Netcat and Nmap, including advanced techniques like SYN and UDP scans, are explained.

- Vulnerability scanning: Readers are taught to use Nessus and Metasploit auxiliary modules for identifying and verifying vulnerabilities.

- Manual research: The book encourages consulting CVE databases and exploit repositories, with caution about untrusted code.

How does Georgia Weidman explain capturing and analyzing network traffic in Penetration Testing: A Hands-On Introduction to Hacking?

- Packet capture tools: The book introduces Wireshark for capturing and analyzing network traffic, including filtering and following TCP streams.

- Man-in-the-middle attacks: Techniques like ARP cache poisoning and DNS spoofing are explained for intercepting sensitive data.

- SSL interception: Methods such as SSL stripping and man-in-the-middle attacks are covered to demonstrate how encrypted traffic can be compromised.

- Practical exercises: Readers practice capturing credentials and analyzing real attack scenarios in a controlled lab environment.

What are the key password attack and cracking strategies in Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman?

- Online attacks: The book demonstrates brute-force and dictionary attacks using tools like Hydra against services such as POP3.

- Offline cracking: Readers learn to extract password hashes from Windows and Linux systems and crack them with John the Ripper.

- Hash vulnerabilities: It explains the weaknesses of LM and NTLM hashes, and introduces rainbow tables and cloud-based cracking.

- Wordlists and mangling: The book covers the use of wordlists and rules to increase the effectiveness of password attacks.

How does Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman address web application vulnerabilities and testing?

- Common vulnerabilities: The book covers SQL injection, XPath injection, local and remote file inclusion, command execution, and cross-site scripting (XSS).

- Proxy tools: Readers learn to use Burp Suite and w3af for intercepting, modifying, and automating web application tests.

- Advanced exploitation: Techniques like browser exploitation with BeEF and file upload attacks are demonstrated.

- Manual and automated testing: The book balances the use of automated scanners with manual proxy-based testing for thorough assessments.

What advanced exploitation and post-exploitation techniques are taught in Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman?

- Buffer overflows and SEH exploits: The book explains stack-based buffer overflows, SEH overwrites, and how to exploit them on both Linux and Windows.

- Fuzzing and exploit development: Readers learn to fuzz applications, port public exploits, and write custom Metasploit modules.

- Post-exploitation tactics: Techniques include privilege escalation, token impersonation, lateral movement, and persistence using Meterpreter and other tools.

- Mobile and wireless attacks: The book covers mobile device exploitation with the Smartphone Pentest Framework and wireless attacks like WEP/WPA cracking and WPS brute-forcing.

What modern exploit mitigation techniques and defenses are discussed in Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman?

- Stack cookies (canaries): The book explains how stack canaries detect and prevent buffer overflows before function returns.

- ASLR and DEP: Address Space Layout Randomization and Data Execution Prevention are described as key defenses against memory corruption attacks.

- Mandatory code signing: iOS’s requirement for signed code is discussed, along with attacker techniques like return-oriented programming (ROP) to bypass these protections.

- Antivirus evasion: The book covers payload encoding, custom compilation, and tools like Veil-Evasion and Hyperion for bypassing antivirus detection.

نقد و بررسی

کتاب آزمون نفوذ به عنوان یک مقدمهی عالی بر هک اخلاقی مورد تحسین قرار میگیرد و تمرینهای عملی و پوشش جامع موضوعات کلیدی را ارائه میدهد. خوانندگان از رویکرد گام به گام و مثالهای عملی آن قدردانی میکنند. با این حال، برخی اشاره میکنند که محتوای کتاب به تدریج قدیمی میشود و با نسخههای قدیمیتر نرمافزارها سازگاری ندارد. با وجود این، بسیاری هنوز آن را منبعی ارزشمند برای علاقهمندان به آزمون نفوذ و دانشجویان امنیت سایبری میدانند. این کتاب به خاطر توضیحات دقیق و مرور گستردهای که بر تکنیکهای آزمون نفوذ دارد، به عنوان یک مطالعهی توصیهشده برای کسانی که وارد این حوزه میشوند، شناخته میشود.

Similar Books